Noņem WannaCry vīrusu (Noņemšānas gids) - Aug 2017 atjaunināšana

WannaCry vīrusa dzēšanas instrukcija

Kas ir WannaCry izspiedējvīruss?

Masveida kiberuzbrukums: WannaCry izspiedējvīruss skar vairāk kā 230 000 datoru visā pasaulē

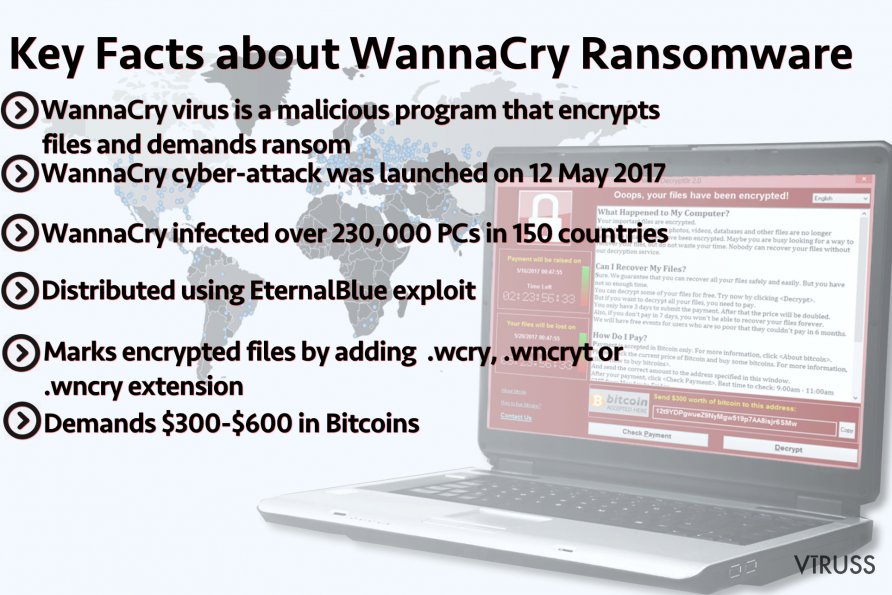

WannaCry vīruss ir izspiedējvīrusa tipa programma, kas izmanto EternalBlue ievainojamības ekspluatācijas rīku , lai inficētu datorus, kuri darbojas ar Microsoft Windows operētājsistēmu. Izspiedējvīruss zināms arī kā WannaCrypt0r, WannaCryptor, WCry, un Wana Decrypt0r. Tiklīdz tas iekļūst mērķa datorā, tas ātri nošifrē visus failus un apzīmē tos ar vienu no šādiem failu paplašinājumiem: .wcry, .wncryt and .wncry.

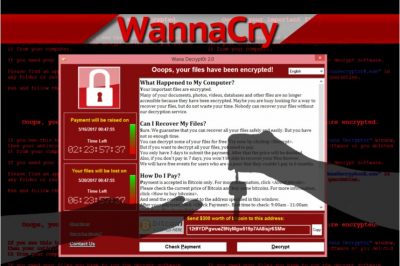

Vīruss padara datus nederīgus, izmantojot spēcīgu šifru, nomaina darbvirsmas tapeti, izveido izpirkuma paziņojumu “Please Read Me!.txt” un tad palaiž programmas logu, ko sauc par “Wanna Decrypt0r”, kas nosaka datorā šifrētos failus. Ļaunprātīgā programma steidzina upuri samaksāt izpirkumu bikoinos, kas ir robežās no $300 līdz $600 un sola dzēst visus failus, ja upuris to nesamaksās 7 dienu laikā.

Ļaunprogrammatūra dzēš sējuma ēnkopijas, lai neļautu upurim atkopt šifrētos failus. Pats galvenais, izspiedējvīruss darbojas kā tārps, jo tiklīdz tas iekļūst mērķa datorā, tas sāk meklēt citus datorus, ko inficēt. Ļaunprogrammatūra izmanto caurumus Windows OS drošībā un strauji izplatās, izmantojot failu koplietošanas rīkus (piemēram, Nomestuvi vai kopīgos diskus), neprasot upura atļauju to darīt. Tāpēc, ja jūs esat bijis pakļauts kiberuzbrukumam, jums jānoņem WannaCry, cik ātri varat, lai apturētu tā tālāku izplatīšanos. Neskatoties uz to, ka vīruss sola jums atjaunot jūsu failus pēc izpirkuma samaksas, nav iemesla paļauties uz noziedznieku solījumiem.

viruss.lv grupa iesaka dzēst izspiedējvīrusu Safe Mode/drošajā režīmā ar Networking/tīklošanu, izmantojot tādas pretļaunatūras programmas, kā FortectIntego. Kibernoziedznieki izmantoja šo izspiedējvīrusu masveida uzbrukumā 2017. gada 12. maijā . Saskaņā ar jaunākajiem ziņojumiem, ļaunprātīgais uzbrukums veiksmīgi skāra vairāk kā 230 000 datoru vairāk kā 150 valstīs.

Kiberuzbrukuma trieciens ir šaušalīgs –lai gan vīruss mērķē uz organizācijām virknē nozaru, šķiet, ka veselības aprūpe cietusi visvairāk. Uzbrukuma dēļ tika apturēti dažādi slimnīcu pakalpojumi, piemēram, tika atlikts simtiem operāciju. Saskaņā ar ziņojumiem pirmās lielās šī izspiedējvīrusa skartās kompānijas bija Telefonica, Gas Natural un Iberdrola. Dažām no skartajām kompānijām bija datu dublējumkopijas, bet citām bija jāsaskaras ar traģiskām sekām. Bez izņēmuma visiem upuriem ieteicams pēc iespējas ātrāk veikt WannaCry noņemšanu, jo tas var palīdzēt novērst tālāku izspiedējvīrusa izplatīšanos.

Kibernoziedzinieki ir izmantojuši šo izspiedējvīrusu masīva kiberuzbrukuma, kas paveikts 2017. gada 12. maija, nolūkos. . Saskaņā ar jaunākajām ziņām, šis uzbrukums skāris vairāk nekā 230 000 datoru visā pasaulē. Kibeuzbrukuma atstātās sekas ir šokējošas – lai arī vīruss tika mērķēts uz dažādu industrijuorganizācijām, visvairāk skarta tieši veselības nozare.

Kibernoziedzinieki ir izmantojuši šo izspiedējvīrusu masīva kiberuzbrukuma, kas paveikts 2017. gada 12. maija, nolūkos. . Saskaņā ar jaunākajām ziņām, šis uzbrukums skāris vairāk nekā 230 000 datoru visā pasaulē. Kibeuzbrukuma atstātās sekas ir šokējošas – lai arī vīruss tika mērķēts uz dažādu industrijuorganizācijām, visvairāk skarta tieši veselības nozare.

Uzbrukuma dēļ ir apturēta vairāku slimnīcu darbība, pārtrauktas simtiem operāciju. Saskaņā ar ziņojumiem, pirmie lielie uzņēmumi, kurus skāris šis kiberuzbrukums, ir Telefoica, Gas Natural un Iberdrola. Dažiem no tiem bija sagatavotas datu kopijas, savukārt citas pieredz ārkārtējas sekas. Bez izņēmumiem visi upuri tiek lūgti veik WannaCry noņemšanu cik ātri vien iespējams, jo tas var palīdzēt apturēt tālāku šī vīrusa izplatīšanos.

WannaCry izplatīts, izmantojot EternalBlue ievainojamības ekspluatācijas rīku

Galvenais WannaCry izspiedējvīrusa infekcijas vektors ir EternalBlue mūķis, kas ir kiberspiegošanas rīks, kas nozagts no ASV Nacionālās drošības aģentūras/ US National Security Agency (NSA) un ko tiešsaistē publicēja hakeru grupa, ka pazīstamā Shadow Brokers. EternalBlue mūķis mērķē uz Windows CVE-2017-0145 ievainojamību Microsoft SMB (Server Message Block) protokola realizēšanā. Microsoft drošības biļetens MS17-010 (izdots 2017. gada 14. maijā) liecināja, ka ievainojamība jau ir aizlāpīta/izlabota.

Ievainojamības ekspluatācijas rīka kods, ko izmantoja vainīgie, bija domāts, lai inficētu novecojušās Windows 7 un Windows Server 2008 sistēmas, bet, kā ziņo, Windows 10 lietotāji nevar tikt inficēti ar vīrusu. Parasti ļaunprogrammatūra ierodas kā vīrusu nesējs Trojas zirgs, kas satur mūķu komplektu un pašu izspiedējvīrusu. Tad vīrusu nesējs cenšas pievienoties pie viena no attālās piekļuves serveriem, lai lejupielādētu izspiedējvīrusu datorā.

Jaunākie WannaCry varianti tiek izplatīti APAC reģionā ar girlfriendbeautiful[.]ga/hotgirljapan.jpg?i=1. Izspiedējvīruss spēj skart ikvienu, kuram trūkst zināšanu par izspiedējvīrusu izplatīšanu, tāpēc mēs iesakām izlasīt šos Cry izspiedējvīrusa novēršanas norādījumus, ko sagatavojuši mūsu eksperti:

- Instalējiet MS17-010 sistēmas drošības atjauninājumu, ko nesen izlaida Microsoft. Tas attiecas uz šo konkrēto ievainojamību, ko skar izspiedējvīruss. Izņēmuma kārtā atjauninājumi tika izlaisti pat novecojušām operētājsistēmām -Windows XP vai Windows 2003.

- Uzturiet atjauninātas pārējās datora programmas.

- Instalējiet uzticamu pretļaunatūras programmatūru, lai aizsargātu savu datoru no nelegāliem centieniem inficēt jūsu datoru ar ļaunprātīgām programmām.

- Nekad neatveriet e-pasta ziņojumus, kuri nāk no svešiniekiem vai kompānijām, ar kurām jums nav darījumu.

- Atspējojiet SMBv1 izmantojot Microsoft dotās instrukcijas.

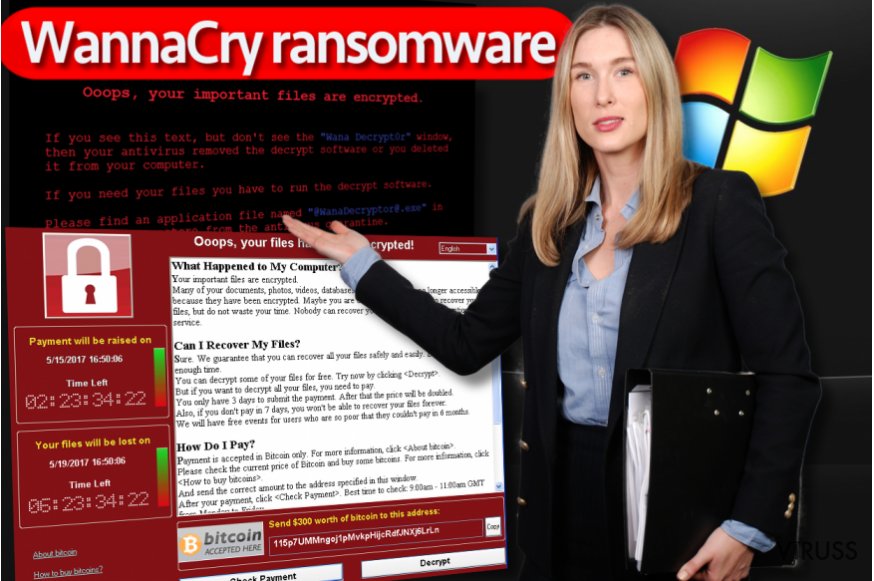

Pētniece rāda ekrānšāviņus, kas uzņemti WannaCry uzbrukumā. Tajos iespējams redzēt gan Wanna Decrypt0r logu, gan arī attēlu, kuru WannaCry uzstāda datora darbvirsmā pēc sistēmas inficēšanas un tajā esošo failu šifrēšanas.

Pētniece rāda ekrānšāviņus, kas uzņemti WannaCry uzbrukumā. Tajos iespējams redzēt gan Wanna Decrypt0r logu, gan arī attēlu, kuru WannaCry uzstāda datora darbvirsmā pēc sistēmas inficēšanas un tajā esošo failu šifrēšanas.

WannaCry versijas

.wcry faila paplašinājumu vīruss. Domājams, ka tā pirmā bēdīgi slavenā izspiedējvīrusa versija. Tas vispirms tika ievērots 2017. gada februārī, un no sākuma tas nešķita tāds, kas varētu pārspēt visizplatītākos vīrusus- Cryptolocker, CryptXXX vai Cerber.

Vīruss izmantos AES-128 šifrēšanas kodu, lai stingri nobloķētu failus, pievieno .wcry failu paplašinājumus pie to failu nosaukumiem un pieprasa pārsūtīt 0.1 bitkoinu uz norādīto virtuālo maku. Sākotnēji ļaunprogrammatūra tika izplatīta ar spamiem, tomēr šis konkrētais vīruss nedeva tā izstrādātājiem pietiekoši lielu peļņu. Lai gan ar šo izspiedējvīrusu šifrētie faili izrādījās neatkopjami bez atšifrēšanas atslēgas, tā izstrādātāji no lēma uzlabot ļaunprātīgo programmu.

WannaCrypt0r izspiedējvīruss. Šis ir vēl viens izspiedējvīrusa atjauninātās versijas nosaukums. Jaunā versija izvēlas Windows ievainojamības kā primāro uzbrukuma vektoru un sekunžu laikā nošifrē visus sistēmā saglabātos failus. Skartos failus iespējams atpazīt pēc paplašinājumiem, kuri pievienoti faila nosaukumam tieši aiz oriģinālā faila paplašinājuma – .wncry, wncryt, vai .wcry. Nav paņēmioena kā atgkopt kompromitētos datus bez dublējumkopijas vai personīgās atslēgas, kas izveidota datu šifrēšanas procesā. Vīruss parasti prasa $300, lai gan izpirkuma summa paaugstinās, ja upuris to nesamaksā trīs dienu laikā.

WannaDecrypt0r izspiedējvīruss. WannaDecrypt0r ir programma, ko vīruss palaiž pēc veiksmīgas iefiltrēšanās mērķa sistēmā. Pētnieki jau ir ievērojuši Wanna Decryptor 1.0 un Wanna Decryptor 2.0 versijas, kas tuvojas upuriem. Ļaunprātīgā programmatūra uzrāda atpakaļ skaitošu pulksteni, kas rāda, cik laika palicis, lai samaksātu izpirkumu, kamēr tā cena neuzlec lielos augstumos, un arī identisku atpakaļ skaitošu pulksteni, kas rāda, cik ilgs laiks atlicis, kamēr vīruss dzēsīs visus datus no datora. Šī konkrētā versija šokēja virtuālo sabiedrību 2017. gada 12. maijā, lai gan dažas dienas vēlāk to apturēja drošības pētnieki, kuri darbojas ar nosaukumu MalwareTech.

Kā noņemt WannaCry un atjaunot šifrētos failus?

Jums jāpaļaujas vienīgi uz profesionāliem paņēmieniem, lai noņemtu WannaCry vīrusu un nemēģiniet atinstalēt šo ļaunprogrammatūru manuāli. Vīruss ir īpaši bīstams un tas izmanto mūsdienīgus pasākumus, lai izplatītos cauri visai datorsistēmai un inficētu arī pievienotos datorus un viedierīces. Jo ātrāk jūs atspējosiet šo vīrusu, jo labāk, tāpēc neizniekojiet vairāk laiku. Ja jums ir datu dublējumkopijas, nesteidzieties tās pieslēgt sakompromitētajam datoram, vai arī datu kopijas arī tiks šifrētas. Vislabāko rezultātu sasniegšanai mēs iesakām izpildīt šos WannaCry noņemšanas norādījumus, ko dod viruss.lv grupa.

Manuālā WannaCry vīrusu dzēšanas instrukcija

Noņem WannaCry lietojot Safe Mode with Networking

Lai uz visiem laikiem izdzēstu WannaCry vīrusu, uzmanīgi izpildiet katru no šiem soļiem un veiciet sava datora atsāknēšanu pareizajā režīmā. Tādā veidā jūs atspējosiet vīrusu un radīsiet pareizo vidi, lai palaistu ļaunatūras noņemšanas programmatūru.

-

1 solis: Atsāknē datoru līdz Safe Mode with Networking

Windows 7 / Vista / XP- Klikšķini uz Start → Shutdown → Restart → OK.

- Kad dators kļūst aktīvs, sāciet spiest F8 vairākas reizes līdz Jūs redzat Advanced Boot Options logu.

-

Izvēlieties Safe Mode with Networking no saraksta

Windows 10 / Windows 8- Nospiediet Power, kad parādas pieslēgšanās logs. Tad nospiediet un turiet Shift (atrodas uz tastatūras) un klikšķiniet uz Restart..

- Tagad izvēlieties Troubleshoot → Advanced options → Startup Settings un beidzot nospiediet Restart.

-

Kad dators kļust aktīvs, izvēlieties Enable Safe Mode with Networking iekš Startup Settings loga.

-

2 solis: Noņem WannaCry

Pieslēdzies Jūsu inficētajam lietotājam un atveriet meklētāju. Lejupielādējiet FortectIntego vai jebkuru citu pretvīrusu programmu. Atjauniniet to pirms pilnas sistēmas skenēšanas un noņemiet visus ļāunprātīgos failus, kas saistīti ar izpirkumu pieprasošo programmu un pabeidziet WannaCry noņemšanu.

Ja izpirkumu pieprasoša programma bloķē Safe Mode with Networking, pamēģiniet nākošo metodi.

Noņem WannaCry lietojot System Restore

Gadījumā, ja metode 1 nepalīdzēja jums noņemt ļaunprogrammatūru, mēs stingri iesakām izmēģināt šo iespēju.

-

1 solis: Atsāknē datoru līdz Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klikšķini uz Start → Shutdown → Restart → OK.

- Kad dators kļūst aktīvs, sāciet spiest F8 vairākas reizes līdz Jūs redzat Advanced Boot Options logu.

-

Izvēlieties Command Prompt no saraksta

Windows 10 / Windows 8- Nospiediet Power, kad parādas pieslēgšanās logs. Tad nospiediet un turiet Shift (atrodas uz tastatūras) un klikšķiniet uz Restart..

- Tagad izvēlieties Troubleshoot → Advanced options → Startup Settings un beidzot nospiediet Restart.

-

Kad dators kļust aktīvs, izvēlieties Enable Safe Mode with Command Prompt iekš Startup Settings loga.

-

2 solis: Atjaunojiet rūpnīcas iestatījumus

-

Kad parādās Command Prompt, ievadietcd restore un noklikšķiniet uz Enter.

-

Tad ierakstiet Enter un vēlreiz nospiediet Enter .

-

Kad parādās jauns logs, klikškini uz Next un izvēlieties atjaunošanas laiku pirms inficēšanas ar WannaCry. Pēc tam klišķiniet uz Next.

-

Tagad klikškini uz Yes, lai sāktu sistēmas atjaunošanu.

-

Kad parādās Command Prompt, ievadietcd restore un noklikšķiniet uz Enter.

Papildus informācija: Atjauno savus datus

Iepriekš izklāstītie padomi ir paredzēti tam, lai palīdzētu tev noņemt WannaCry no tava datora. Lai atjaunotu šifrētos failus, mēs rekomendējam sekot viruss.lv drošības ekspertu sagatavotajai instrukcijai.Ja vien jūs nevēlaties izmest vējā no $300 līdz $600, vai jums nav datu dublējumkopijas, nav paņēmiena, kā atjaunot failus, kuri šifrēti ar šo baismīgo vīrusu. Ļaunprogrammatūru analītiķi strādā ar vīrusu paraugiem un kādu dienu tie varētu nākt klajā ar atšifrēšanas rīku, tomēr tāda diena varētu nekad nepienākt, jo ir gandrīz neiespējami pagriezt atpakaļ šifrēšanas procesu bez pareizās atšifrēšanas atslēgas. Tikmēr mēs iesakām jums izmēģināt šis datu atkopšanas iespējas:

Ja tavi faili tika šifrēti ar WannaCry, tu vari izmantot dažādus veidus ,lai tos atjaunotu:

Instalējiet un darbiniet Data Recovery Pro

Data Recovery Pro var būt īstais rīks, ja jūs vēlaties atjaunot daļu no šifrētajiem failiem. Šeit aprakstīts, kā to izmantot.

- Lejupielādēt Data Recovery Pro;

- Seko Data Recovery uzstādīšanas soļiem un instalē programmu savā datorā;

- Uzsāc programmu un uzsāc datora skenēšanu, lai atrastu WannaCry izspiedējprogrammatūras šifrētos failus;

- Atjauno tos.

Meklējiet sējuma ēnkopijas

Reizēm pat visattīstītākie vīrusi nespēj pilnībā veikt visus ļaunprātīgos uzdevumus, tāpēc, ja jums ir paveicies, vīruss var būt sistēmā atstājis sējuma ēnkopijas. Lai tās atrastu un izmantotu datu atjaunošanai, instalējiet ShadowExplorer programmatūru.

- Lejuplādē Shadow Explorer (http://shadowexplorer.com/);

- Seko Shadow Explorer Setup Wizard un instalē šo lietotni savā datorā;

- Uzsāc programmu un izvēlies nolaižāmo izvēlni augšējā kreisajā stūrī , lai atzīmētu disku ar šifrētājiem failiem. Pārbāudi mapes diskā;

- Labais klikšķis uz mapi, kuru vēlies atjaunot un atzīmē “Export”. Tu vari arī izvēlēties, kur vēlies to uzglabāt.

WannaCry atšifrēšanas rīki vēl nav pieejami

Visbeidzot, JUms vajadzētu padomāt par aizsardzību pret šifrēšanas-izpirkumu pieprasošām programmām. Lai pasargātu Jūsu datoru no WannaCry un citām kaitīgām programmām, izmantojiet pretvīrusa programmas kā FortectIntego, SpyHunter 5Combo Cleaner vai Malwarebytes