Noņem Petya vīrusu (Jun 2018 atjaunināšana) - Noņemšānas gids

Petya vīrusa dzēšanas instrukcija

Kas ir Petya vīruss?

Petya izstrādātāji uzbrūk atkal: 2017. gada oktobrī parādījās Bad Rabbit izspiedējvīruss

Petya ir izspiedējvīruss , kas sāka izplatīties 2016. gadā. Tomēr šogad tas ir vairākas reizes atjaunināts, un jaunākā versija parādījās 2017. gada oktobrī kā Diskcoder.D vai Bad Rabbit izspiedējvīruss. Saskaņā ar pašreizējiem ziņojumiem, jaunākā izspiedējvīrusa versija ietekmēja galvenokārt Krievijas un Ukrainas organizācijas.

Pazīstams arī kā PetrWrap, GoldenEye ransomware, Mamba virus un Mischa izspiedējvīruss, Petya sāka darboties līdzīgi kā WannaCry – no nekurienes parādījās uzliesmojums un turpināja strauji izplatīties. daži pretvīrusu rīki identificēja draudus kā NotPetya un Nyetya izspiedējvīrusus.

Izspiedējvīruss jau ir inficējis vairākas bankas, enerģijas piegādātājus, uzņēmumus “Rosņeft”, “Maersk”, “Saint-Gobain” un citus uzņēmumus. Ukrainas programmatūras kompānija MeDoc tika apsūdzēta par vīrusa izlaišanu. Lai gan uzņēmums noliedza šādus apgalvojumus, daži IT eksperti apgalvo, ka ir pierādījumi, kas liecina, ka uzņēmums bija sākotnējais avots.

Īss pārskats par Bad Rabbit ļaunprogrammatūru

Nesenie ziņojumi liecina, ka 24. oktobrī jaunākā Petya izspiedējvīrusa versija nokļuva Kijevas metro un Odesas Starptautiskajā lidostā. Kaut arī par lielāko daļu uzbrukumu tika ziņots Krievijā (66%) un Ukrainā (12,2%), arī citas valstis, piemēram, Bulgārija, Turcija un Japāna cieta no Bad Rabbit izspiedējvīrusa.

Ļaunprātīgā programmatūra tiek izplatīta, izmantojot viltotu Flash atjauninājumu, kas ir pieejams kompromitētās tīmekļa vietnēs. Bad Rabbit vīruss tiek izpildīts no install_flash_player.exe, kas tiek instalēts Win32/Filecoder.D direktorijā. Turklāt ļaunprogrammatūra skenē iekšējo tīklu, meklējot atvērtas Windows servera ziņojumu bloka (SMB) mapes. Tādu pašu iefiltrēšanās stratēģiju izmantoja WannaCry, un nav šaubu, ka tā bija vairāk nekā veiksmīga. Tomēr šī Petya versija neizmanto EthernalBlue ievainojamību.

Vīruss veic pilnu diska šifrēšanu, izmantojot DiskCryptor, kā arī RSA-2048 un AES-128-CBC kriptogrāfijas kombināciju. Tas pievieno arī .encrypted faila paplašinājumu mērķa failiem. Līdztekus failu sagrābšanai par ķīlniekiem, ļaunprogrammatūra izmanto arī Mimikatz rīku, kas ļauj iegūt akreditācijas datus, tostarp lietotājvārdus un paroles.

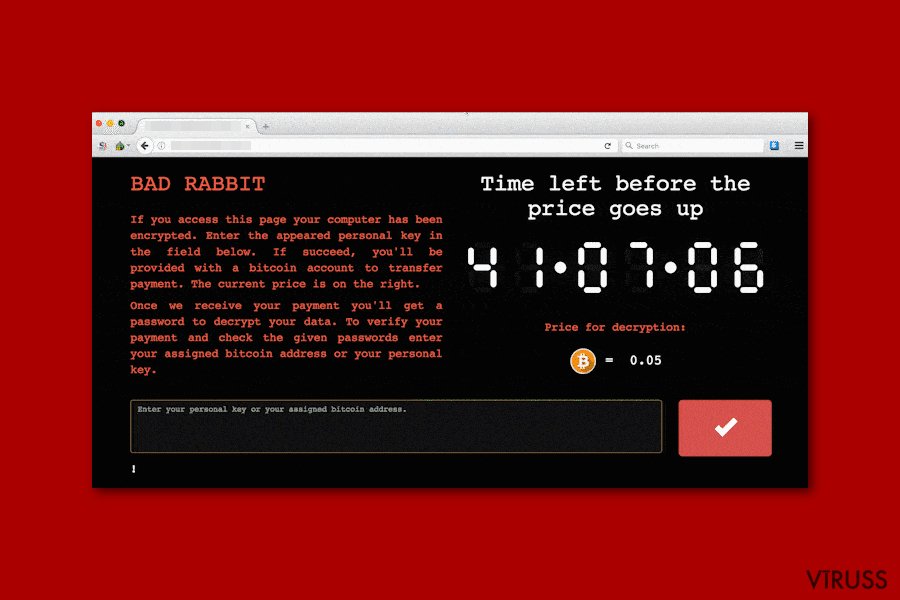

Pēc datu šifrēšanas ļaunprogrammatūra nodrošina piegādā izpirkuma paziņojumu, kas novirza uz maksājumu vietni. Lai iegūtu atšifrēšanas paroli, upurim tiek lūgts pārskaitīt 0,05 bitkoinus. Cilvēkiem ir 41 stunda, kamēr izpirkuma summa palielinās. Tomēr nav ieteicams maksāt izpirkumu. Lietotājiem nekavējoties ir jānoņem Petya vīruss, izmantojot FortectIntego vai citu uzticamu ļaunprogrammatūras noņemšanas programmatūru.

Petya izspiedējvīruss tika atjaunināts 2017. gada jūnijā

- gada jūnijā kibernoziedznieki atjaunināja Petya vīrusu. Tad viņi izmantoja [email protected] e-pasta adresi, lai savāktu izpirkumus. Tas prasīja maksāt $300 bitkoinos apmaiņā pret in Bitcoin apmaiņā pret piekļuvi upuru datiem. Ukraina, Apvienotā Karaliste, Spānija, Dānija, Nīderlande, Indija un citas valstis jau ir apstiprinājušas šo uzbrukumu.

Petya izspiedējvīriuss nešifrē cietušā failus pa vienam- tas ir skaidrs pierādījums tam, ka vīruss nesen tika atjaunināts. Tā vietā tas vispirms atsāknē datoru un pēc tam šifrē cietā diska MFT (galveno failu tabulu). MBR (galvenā failu tabula) pārtrauc darbību, kas izraisa atteici, mēģinot izmantot vajadzīgo informāciju par failiem, piemēram, to nosaukumus, izmērus un atrašanās vietu.

Jūs joprojām varat inficēties ar izspiedējvīrusu pēc viltus biroja dokumenta lejupielādes, tāpēc noteikti esiet piesardzīgs ar nezināmiem e-pasta ziņojumiem. Tomēr The Hacker News ziņoja, ka vīruss NEIZMANTO to pašu Windows SMBv1 ievainojamību, kādu izmantoja WannaCry infekcija. Lai aizsargātu sevi, pārliecinieties, ka instalējat FortectIntego, lai noņemtu Petya ar tā ļaunprātīgajiem failiem.

AKTUALIZĀCIJA: Saskaņā ar IT eksperta Lawrence Abrams domām, ir risinājums, kā novērst Petya uzbrukumu – tīklotājiem jāizveido teksta fails ar nosaukumu perfc un ievietojiet C:Windows mapē. Šķiet, ka izspiedējvīruss noņem pats sevi, ja tas konstatē sistēmā šādu failu.

AKTUALIZĀCIJA 2017. gada jūlijs: Pēc ilgas gaidīšanas ļaunprogrammatūru analītiķi beidzot izlaiž Petya vīrusa atšifrētāju un apsola atšifrēt failus, kurus apstrādājis izspiedējvīrusa ļaundabīgais kods. “Petya Decryptor” ir divās pamatformās: CD versijā un Windows izpildfailā. Jāatzīmē, ka šis rīks ir paredzēts vienīgi tam, lai izgūtu atsevišķu atšifrēšanas atslēgu, bet datu atkopšana var tikt veikta, izmantojot atšifrēšanas programmatūru, tostarp Mischas un GoldenEye atšifrētājus. Sīkāka informācija par šo rīku izmantošanu ir sniegta mūsu raksta instrukciju sadaļā.

Diemžēl atšifrētāji joprojām ir bezspēcīgi pret Petya hibrīdversijām, piemēram, PetyaWrap un EternalPetya.

Petya raksturojums un uzvedība

Lai gan virtuālā kopiena meklēja ātru risinājumu vai citu “avārijas slēdzi”, lai izbeigtu draudus, IT speciālisti ir atklājuši savdabīgu informāciju, kas maina attieksmi pret šo ļaunprātīgo programmu. Kad parādījās Petya sākotnējā versija, tam bija “diska nobeigšanas” funkcija. Citiem vārdiem sakot, lai gan tas šifrēja failus, tas nespēja pienācīgi sazināties ar vadības un kontroles serveriem, lai kontrolētu upuru identifikācijas numurus.

Tāpat kā ExPetr / NotPetya / Petna / Petya kaitē ID procesam . Turklāt tika atcelts viens no e-pasta domēniem, kas saistīts ar noziedzniekiem. Īsi sakot, šo faktoru dēļ datu atgūšana kļūst neiespējama, jo upura datoram nav piešķirts īpašs kods, kas varētu palīdzēt izgūt atbilstošo atšifrētāju.

Ļaunprogrammatūra vienkārši ģenerē nejaušus ciparus un rakstzīmes, nevis noteiktu atslēgu. Citiem vārdiem sakot, IT speciālisti ļaunprogrammatūru sauc par datu tīrīšanas līdzekli, lai gan tehniski tā vienkārši padara datu atgūšanu bezjēdzīgu. Visbeidzot, sakarā ar nodarītā kaitējuma apmēru eksperti domā, ka Petya drauds izmantoja rīku kombināciju: PSExec, WMI un Eternal Blue, lai mērķētu uz SMB un vietējiem tīkliem. . Tādējādi nav jēgas pārskaitīt maksājumu, jo skartie lietotāji neatgūs savus datus.

Petya uzbrukumu saraksts

| Nosaukums | Petya |

| Kategorija | Izspiedējvīruss |

| Upuri | |

| M.E.Doc serveri | Uzbrukums nāk no Ukrainas. Tas sāka izplatīties 18. jūnijā (vai agrāk) kā atjaunināta populāras M.E.Doc grāmatvedības programmatūras pakotne. |

| Ukrainas Valsts banka | Vēlāk Ukrainas Valsts banka paziņo par “ārēju kiberuzbrukumu”. Tā brīdina finanšu iestādes būt uzmanīgām ar ļaunprātīgās programmatūras uzbrukumu. |

| Oshchadbank Valsts banka | Pēc vienas stundas Oshadbank Valsts banka ziņo par ierobežotas funkcionalitātes pakalpojumiem saviem klientiem izspiedējvīrusa dēļ. |

| Ukrainas ministru kabinets | Ukrainas ministrijas locekļi sāk tvītot par saviem datoriem, kuri ir bloķēti ar Petya izspiedējvīrusu. |

| Maersk | Pēc tam vīruss iet tālāk un inficē konteineru pārvadāšanas milzi Maersk Nīderlandē un Dānijā. Uzņēmums pārtrauc visas konteineru operācijas. |

| Rosneft | Tajā pašā dienā uzbrukumus apstiprina Krievijas naftas gigants “Rosneft” . |

| DLA Piper | DLA Piper, pasaules biznesa advokātu birojs, ziņo par ļaunprogrammatūras uzbrukumu. Uzņēmums noņem savus serverus. |

| Mondelez | 27. jūnijā Mondelez biroji ziņo par izspiedējvīrusa uzbrukumu. Uzbrukumi atspējoja to serverus. |

| WPP | Populāra mārketinga kompānija Lielbritānijā, WPP, ziņo par aizdomām par kiberuzbrukumu. Protams, tas ir Petya izspiedējvīruss. |

| Kijevas Metro | 24. oktobrī Kijevas Metro ziņoja, ka cieš no Bad Rabbit uzbrukuma. |

| Odessas Starptautiskā lidosta | Tajā pašā dienā oktobrī Odesas Starptautiskā lidosta ziņoja par izspiedējvīrusa uzbrukumu. |

Diemžēl upuru skaits joprojām pieaug. Ne visi no viņiem ir ziņojuši par problēmām, kas saistītas ar Petya. Tomēr tiek uzskatīts, ka ar šo izspiedējvīrusu ir inficēti vairāki tūkstoši uzņēmumu.

Izspiedējvīrusa darbība:

Kā jau minējām, pretēji citām izspiedējvīrusu programmām šī ļaunprogrammatūra nekavējoties restartē datoru. Kad tas atkal to atsāknē, ekrānā tiek parādīts ziņojums, kurā teikts:

DO NOT TURN OFF YOUR PC!

IF YOU ABORT THIS PROCESS, YOU COULD DESTROY ALL OF YOUR DATA!

PLEASE ENSURE THAT YOUR POWER CABLE IS PLUGGED IN!

Lai gan tā var izskatīties kā sistēmas kļūda, faktiski konkrētā brīdī Petya vīruss klusām veic failu šifrēšanu sistēmas pamatā. Ja lietotājs mēģina atsāknēt sistēmu vai tiek veikta failu šifrēšana, ekrānā parādās mirgojošs sarkans skelets kopā ar tekstu “PRESS ANY KEY!”/NOSPIEDIET JEBKURU TAUSTIŅU!. Pēc taustiņa nospiešanas parādās jauns logs ar izpirkuma paziņojumu.

Darbības sākumā upurim parasti prasīja samaksāt 0,9 bitkoinus, kas ir apmēram 400 ASV dolāru. Tomēr tagad tas prasa 300 ASV dolāru bitkoinos. Tādēļ dažādiem uzņēmumiem, kuriem ir daudz datoru, var pieprasīt atšķirīgu izpirkuma summu.

Petya izspiedējvīruss šifrē failus ar ļoti sarežģītiem RSA-4096 un AES-256 algoritmiem, kurus pat izmanto militāriem nolūkiem. Šādu kodu nav iespējams atšifrēt bez privātās atslēgas. Protams, parasti citām izspiedējvīrusu programmām, piemēram Locky virus, CryptoWall virus un CryptoLocker šī privātā atslēga tiek glabāta uz kāda attālinātā servera, kuram iespējams piekļūt, vienīgi samaksājot izpirkumu vīrusa radītājiem.

Izspiedējvīruss rada vairāk problēmu nekā datu šifrēšana

Kad šis vīruss būs sistēmā, tas mēģinās pārrakstīt Windows sāknēšanas failus vai tā saukto pamatpalaišanas ierakstu , kas nepieciešams, lai ielādētu operētājsistēmu. Jūs nevarēsiet noņemt Petya vīrusu no sava datora, ja vien neesat atjaunojis savus MBR iestatījumus.

Pat ja jums izdodas labot šos iestatījumus un izdzēst vīrusu no savas sistēmas, diemžēl jūsu faili paliks bloķēti, jo vīrusu noņemšana neatšifrē šifrētos dokumentus, bet tikai dzēš infekciozos failus. Protams, šī procedūra ir būtiska, ja vēlaties turpināt izmantot datoru. Mēs iesakām izmantot uzlabotus un uzticamus pretvīrusu rīkus, piemēram, FortectIntego, lai rūpētos par Petya noņemšanu.

Drošības eksperti tikko paziņoja par izspiedējvīrusa atšifrēšanas atslēgu, kas var palīdzēt atšifrēt failus ar īpašu algoritmu. Lai iegūtu iespēju izmantot šo algoritmu, jums jāapmeklē šī vietne. Tomēr failu atšifrēšanai nevajadzētu būt vienīgajām jūsu galvassāpēm.

Jums arī jānoņem Petya izspiedējvīruss no datora pirms tas sāk jūsu failu atkārtotu šifrēšanu. Ja, veicot izvešanu, konstatējat jebkādas problēmas, skatiet detalizētus norādījumus šī posta otrajā lapā.

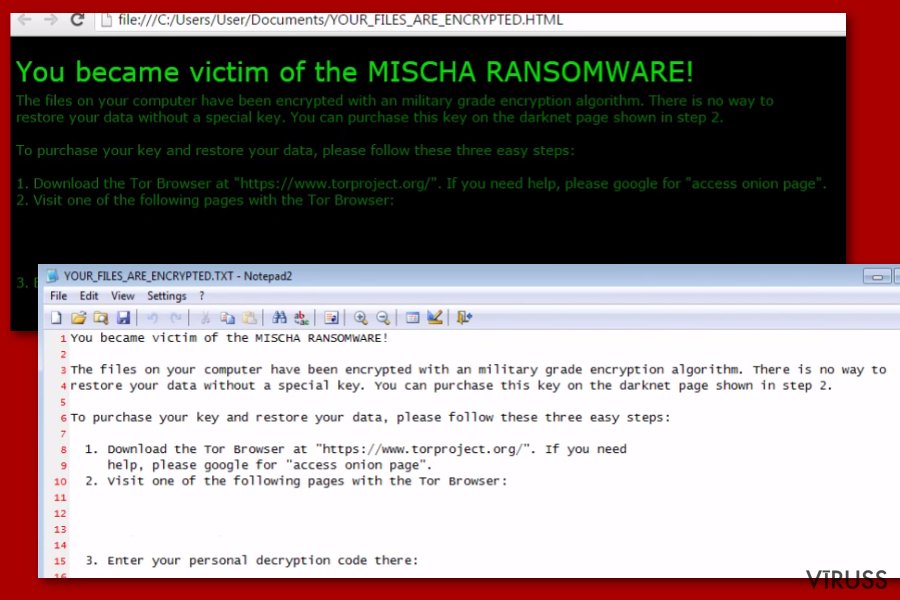

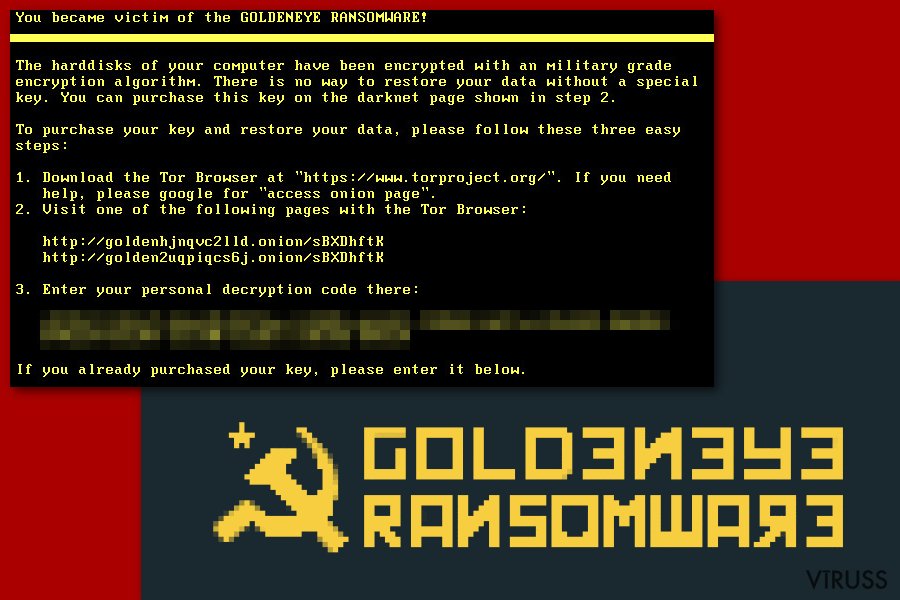

Augstāk redzamajā attēlā ir Petya vīrusa izplatītās izpirkuma ziņas piemērs, kā arī ekrānšāviņi no maksājumu lapas.

Augstāk redzamajā attēlā ir Petya vīrusa izplatītās izpirkuma ziņas piemērs, kā arī ekrānšāviņi no maksājumu lapas.

Petya versijas

Kopš uzbrukuma internetā 2016. gadā šis izspiedējvīruss ir audzis – Petya izstrādātāji jau ir izlaiduši šīs papildu izspiedējvīrusa versijas:

Mischa izspiedējvīruss tika konstatēts 2016. gada maijā. Ir zināms, ka tas ir daļa no kampaņas Janus Cybercrime Solutions , kas ļauj atdarinātājiem hakeriem pievienoties Petya partneru tīklam. Tomēr, lai kļūtu par vienu no tā izplatītājiem, jums jāmaksā reģistrācijas maksa.

Atkarībā no izpirkuma maksas lieluma par vīrusa izplatīšanu internetā lietotāji var nopelnīt līdz pat 85% no ieņēmumu daļas. Pat ja jūs pat vēlēsieties kļūt par šādas sliktas kompānijas partneri, ņemiet vērā, ka tās radītājiem nav nekas svēts un tie viegli var izmantot arī jūs, tāpēc esiet ļoti uzmanīgs.

Petrwrap izspiedējvīruss nepieder Janus Cyber Crimes Solutions kampaņai, kas tiek uzskatīta par izspiedējvīrusu partneru tīklu. Tas ir atsevišķs vīruss, kura pamatā ir mainīts Petya ECDH algoritms, kas ļauj tā izstrādātājiem ģenerēt privātas un publiskas atslēgas ārpus Raas sistēmas.

Ļaunprātīgā programmatūra ir izmantojusi ievainojamu RDP (attālinātās darbvirsmas protokola) tīklu un rīku PsExec, lai iefiltrētos mērķa datoru sistēmās un palaistu vīrusu. Tomēr ir iespējams arī iegūt ļaunprātīgo programmatūru pēc inficēta e-pasta pielikuma lejupielādēšanas.

GoldenEye izspiedējvīruss ir ļoti līdzīgs Petya. Lai parādītu upurim tā zaudējumus, tas pievieno konkrētus failu paplašinājumus mērķa failiem. Vīruss apiet arī lietotāja konta kontroli (UAC), lai realizētu zema līmeņa uzbrukumu un nomestu sistēmā Petya izspiedējvīrusu. Ja UAC ir iestatīta uz maksimumu, upurim tiek prasīts atļaut ļaunprātīgai programmai atkārtoti veikt izmaiņas datorā. “Jā” izpildīs ļaunprogrammatūru.

Mamba izspiedējvīruss pats ir ārkārtīgi bīstams un var inficēt praktiski jebkuru datoru, bet tā galvenie mērķi ir Vācijas uzņēmumu datori. Šī ļaunprātīgā programma slepus iekļūst upuru datoros un veic savas ļaunprātīgas darbības, datora īpašniekam pat nenojaušot, ka dators var tikt apdraudēts.

Šajā versijā hakeriem beidzot izdevās piemērot Salsa20 šifrēšanas algoritmu, novēršot Petya iepriekšējās vājās vietas. Citādā ziņā vīruss darbojas līdzīgi kā tā iepriekšējā versija, izplatoties bojāta PDF faila formā. Lai izplatītu draudu, vīrusa izstrādātāji galvenokārt izmanto surogātpasta vēstules un programmatūru viltus atjauninājumus.

Bad Rabbit izspiedējvīruss ir pazīstams arī kā Diskcoder.D. Tas tika atklāts 2017. gada oktobrī, kad tas skāra organizācijas Krievijā un Ukrainā. Ļaunprogrammatūra izmanto AES un RSA šifrēšanas kodus un pievieno .encrypted failu paplašinājumus. Šī ļaunprātīgo programmu versija izplatās ar viltus Flash atjauninājumiem un var izmantot SMB ievainojamības. Turklāt tas var ne tikai šifrēt failus un pieprasīt samaksāt 0,05 bitkoinus, bet arī nozagt akreditācijas datus.

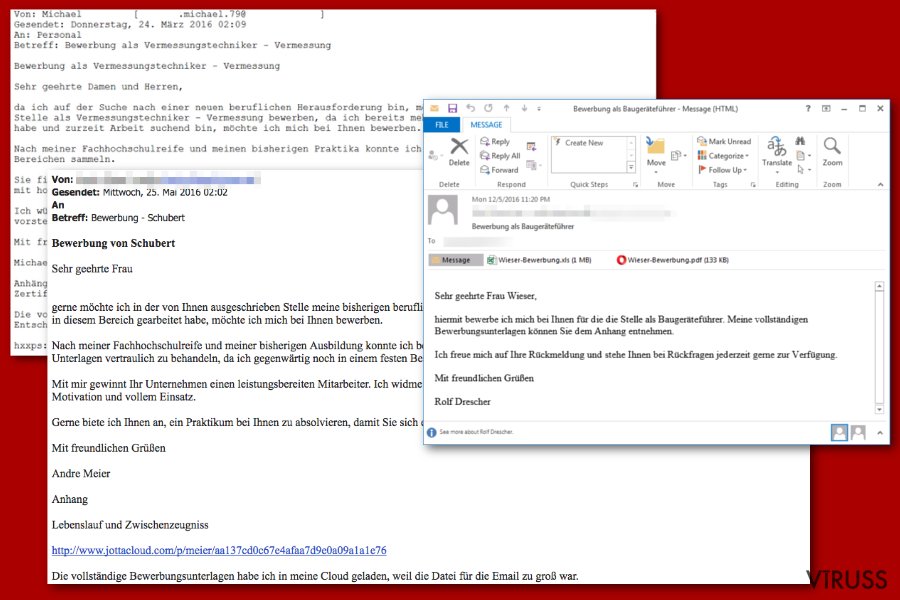

Iefiltrēšanās metodes un padomi novēršanai

Petya vīruss parasti tiek izplatīts, izmantojot surogātpasta ziņojumus, kas satur Dropbox lejupielādes saiti uz tiem pievienoto failu “application folder-gepackt.exe”. Vīruss aktivizējas, kad minētais fails tiek lejupielādēts un atvērts. Tomēr, lai iefiltrētos datorā, šī vīrusa jaunākā versija izmanto CVE-2017-0199 Office RTF ievainojamību.

Tā kā jūs jau zināt, kā šis vīruss izplatās, jums jau varētu būt ideja, kā aizsargāt datoru pret šī vīrusu uzbrukumu. Protams, jums jābūt uzmanīgiem atverot e-pastus, kas saņemti no aizdomīgiem un nezināmiem avotiem ar šķietami atbilstošu informāciju, kas neattiecas uz jūsu gaidīto korespondenci .

Jums vajadzētu arī lejupielādēt MS17-010 un citus Microsoft ielāpus, lai novērstu SMB ievainojamību. Domājams, ka tas šobrīd ir viens no izspiedējvīrusu avotiem. Visbeidzot, aprīkojiet savu sistēmu ar uzticamu pretvīrusu programmatūru un uzturiet to atjauninātu.

Lai aizsargātu savus failus no šifrēšanas, vienmēr ir ieteicams laiku pa laikam tos dublēt. Šajā gadījumā jums jānodrošina, ka svarīgie dati tiek glabāti trīs fiziskās vietās, piemēram, mākonī, kādā ārējā diskā utt.

Norādījumi pilnīgai Petya noņemšanai

Kā jau minējām, Petya izspiedējvīrusa noņemšana no datora ir būtiska jūsu nākotnes failu drošībai. Arī datu atjaunošana no ārējiem diskdziņiem var notikt tikai tad, ja vīruss un visas ar to saistītās daļas pilnībā tiek noņemtas no datora. Pretējā gadījumā Petya var iefiltrēties un bloķēt failus arī šajās ārējās platformās.

Jūs nevarat noņemt to no sava datora, izmantojot vienkāršu noņemšanas procedūru, jo šāda opcija pie šīs ļaunprogrammatūras nav iespējama. Tas nozīmē, ka vīruss būs jāizdzēš automātiski. Automātiska Petya noņemšana jāveic, izmantojot kādu uzticamu pretvīrusu programmatūru, kas noteiks un izdzēsīs šo vīrusu no sava datora. Lai veiktu šos uzdevumus, mēs iesakām FortectIntego, SpyHunter 5Combo Cleaner vai Malwarebytes.

Ja jums rodas kādas problēmas, automātiski noņemot šo vīrusu vai tā bloķē jūsu pretvīrusu darbību, jūs vienmēr varat izskatīt mūsu detalizētos vīrusu noņemšanas norādījumus, kas sniegti šī raksta beigās.

Manuālā Petya vīrusu dzēšanas instrukcija

Papildus informācija: Atjauno savus datus

Iepriekš izklāstītie padomi ir paredzēti tam, lai palīdzētu tev noņemt Petya no tava datora. Lai atjaunotu šifrētos failus, mēs rekomendējam sekot viruss.lv drošības ekspertu sagatavotajai instrukcijai.Ja tavi faili tika šifrēti ar Petya, tu vari izmantot dažādus veidus ,lai tos atjaunotu:

Kāds ir Data Recovery Pro noderīgums?

Data Recover Pro/datu atjaunošanas programma droši vien ir ātrākais datu atšifrēšanas risinājums. Tas neprasa nekādu papildu sagatavošanu vai prasmes, un tas ir relatīvi efektīvs, ja runa ir par failu atkopšanas procesu. Lūk, kā to izmantot:

- Lejupielādēt Data Recovery Pro;

- Seko Data Recovery uzstādīšanas soļiem un instalē programmu savā datorā;

- Uzsāc programmu un uzsāc datora skenēšanu, lai atrastu Petya izspiedējprogrammatūras šifrētos failus;

- Atjauno tos.

Glābiet savus svarīgos failus ar Windows Previous Versions funkciju

Windows Previous Versions/Windows iepriekšējās versijas ir viena no datu atgūšanas iespējām, kuru piedāvā Windows operētājsistēma kā iebūvētu funkciju. Paturiet prātā, ka šī atkopšanas metode darbojas tikai tad, ja ir iespējota System Restore/sistēmas atjaunošanas funkcija. Nevilcinieties izmēģināt:

- Atrodi šifrēto failu, kuru tev vajag atjaunot un uzspied uz to labu klikšķi;

- Atzīmē “Properties” un spied uz “Previous versions” cilni;

- Šeit atzīmē visas pieejamās faila kopijas “Folder versions”. Tev jāizvēlās versija, kuru vēlies atjaunot un jāuzspiež un noklikšķiniet “Restore”.

ShadowExplorer, lai palīdzētu atšifrēt ar Petya šifrētos failus

Diemžēl Petya izspiedējvīruss dzēš šifrēto failu sējuma ēnkopijas, tāpēc nav iespējams izmantot ShadowExplorer to atkopšanai.

- Lejuplādē Shadow Explorer (http://shadowexplorer.com/);

- Seko Shadow Explorer Setup Wizard un instalē šo lietotni savā datorā;

- Uzsāc programmu un izvēlies nolaižāmo izvēlni augšējā kreisajā stūrī , lai atzīmētu disku ar šifrētājiem failiem. Pārbāudi mapes diskā;

- Labais klikšķis uz mapi, kuru vēlies atjaunot un atzīmē “Export”. Tu vari arī izvēlēties, kur vēlies to uzglabāt.

Tagad pieejams Petya dekriptors Mischa un Goldeneye versijām

Ja jūsu ierīcē esošie faili ir šifrēti ar Goldeneye vai Mischa versijām, pirmā lieta, kas jums jādara, ir download the personal key extraction software /jālejupielādē personīgās atslēgas izgūšanas programmatūra un jāģenerē atšifrēšanas atslēga. Lai to paveiktu, izpildiet šīs darbības:

- Uzziniet, kas ir jūsu upura ID. Tas var būt iekļauts izpirkuma paziņojumā vai pievienots katra šifrētā dokumenta beigās.

- Nokopējiet ID.txt failā un tad palaidiet iepriekš lejupielādēto rīku, lai ģenerētu atslēgu.

- Saglabājiet izgūto atslēgu.

Kad esat pabeidzis atslēgas izgūšanu, varat pāriet uz nākamo datu atkopšanas darbību:

- Iegādājieties Mischa vai Goldeneye atšifrēšanas programmatūru.

- Atlasiet failu, kuru vēlaties atšifrēt (mēs iesakām izveidot kopijas tiem failiem, kurus vēlaties atšifrēt, lai izvairītos no atšifrēšanas kļūdām un iespējamiem datu zudumiem).

- Ievietojiet saglabāto atkopšanas atslēgu norādītajos apgabalos un noklikšķiniet uz “Decrypt”/Atšifrēt.

- Ja atšifrēšanas rezultāts ir veiksmīgs, turpiniet pārējo datora failu atšifrēšanu, papildinot dekriptoru ar paplašinājumiem, kurus vīruss ir pievienojis šifrētajiem failiem.

Visbeidzot, JUms vajadzētu padomāt par aizsardzību pret šifrēšanas-izpirkumu pieprasošām programmām. Lai pasargātu Jūsu datoru no Petya un citām kaitīgām programmām, izmantojiet pretvīrusa programmas kā FortectIntego, SpyHunter 5Combo Cleaner vai Malwarebytes